Individuelle algorithmusbasierte Multifaktor-Authentisierung (dopeIN®)

dopeIN® ist das patentierte Verfahren für

individuelle algorithmusbasierte Multifaktor-Authentisierung

(MFA) (Patent DE 10 2021 125 572 —

DPMA +

Google Patents).

Im Patent wird „dopeIN“ als Kurzbezeichnung für dieses Verfahren verwendet.

Kurzprinzip: Statt einen geheimen Code 1:1 einzugeben, ist die Eingabe das Ergebnis einer dynamischen Aufgabe, deren Lösungsweg der Nutzer zuvor selbst festlegt.

Der Mensch ist entscheidender Sicherheitsfaktor bei dopeIN® - die erste Verschlüsselung beginnt beim Nutzer selbst!

Authentisierungsprozesse werden zunehmend technisiert: Maschinen kommunizieren untereinander, der Mensch führt nur noch aus.

Mit dopeIN® wird der Mensch mit seinen einzigartigen Fähigkeiten und Erfahrungen wieder entscheidendes Glied in der Kommunikationskette zwischen Mensch und Maschinen. Die Verschlüsselung von Informationen startet mit dopeIN® bereits beim Nutzer.

Dazu werden in mit dopeIN® geschützten Prozessen Passwörter, PINs oder Codes nicht mehr direkt, eins zu eins, eingegeben. Die Eingabe ist das Ergebnis einer dynamischen Aufgabe. Diese Aufgabe und ihr Lösungsweg hat der Nutzer zuvor selbst festgelegt. Die Komplexität der Authentisierung ist je nach individuellem Sicherheitsbedürfnis und persönlicher Erfahrungen jedes einzelnen Nutzers einstellbar.

dopeIN® ist ein Patent. Das Verfahren wird in bestehende Systeme integriert.

Basis von dopeIN® ist das Patent: DE 10 2021 125 572 (DPMA + Google Patents) — "Verfahren zur Durchführung eines Authentisierungsprozesses durch einen individuellen Systembenutzer ".

dopeIN® ist ein Verfahren, kein Produkt. Um dopeIN® anzuwenden, wird es in ein (bestehendes) Sicherheitssystem integriert.

Grundprinzip: Implementierungs- und Anwendungsphase

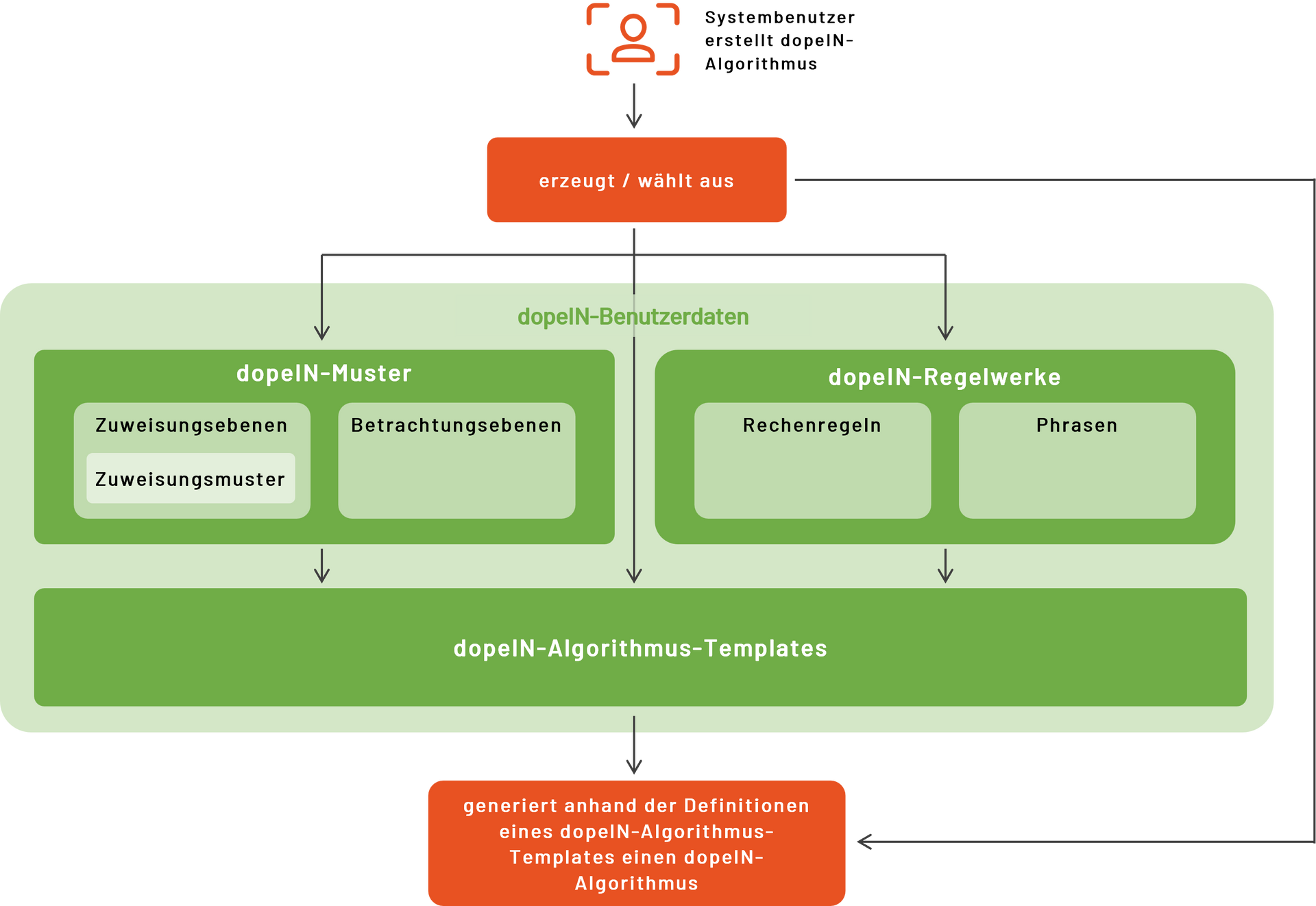

Das dopeIN-Verfahren besteht aus zwei Phasen: der Erstellung eines Algorithmus (Implementierungsphase) und der Durchführung der Authentisierung (Anwendungsphase).

In der Implementierungsphase

erstellt der

Nutzer seinen individuellen Algorithmus.

In der Anwendungsphase wird der

individuelle Algorithmus des

Nutzers ausgeführt.

In der Implementierungsphase legen Nutzer zunächst ihre individuellen Regeln für die Mensch-Maschinen-Kommunikation fest. Nutzer haben hierzu umfassende Möglichkeiten wie z.B. die Verwendung von Rechenregeln, Mustern, Phrasen, Betrachtungsebenen usw. Aus den gewählten Sicherheitsfragmenten stellen Nutzer sodann ihren individuellen Algorithmus zusammen. Zur konkreten Anwendung führen Nutzer in der Anwendungsphase ihren Algorithmus aus. Bei der Abfrage durch die Maschinen greifen sie auf ihre Erfahrungen zurück.

In beiden Phasen brauchen Nutzer keine Fachkenntnisse in Kryptografie, Informatik oder Mechanik. dopeIN® erfordert keine Speicherung sensibler persönlicher Daten wie insbesondere auch biometrische Informationen (z.B. Fingerabdruck, Gesichtserkennung, Iris-Scan).

Das ändert sich, wenn Sie dopeIN® nutzen: Individualisierung und Dynamisierung sorgen für Beschleunigung und Verbesserung der Sicherheit der Authentisierung.

In herkömmlichen Authentisierungsverfahren wird die Rolle des Menschen zunehmend auf das Ausführen reduziert. Die eigentliche Sicherheitskommunikation übernehmen Maschinen. Dies soll den Menschen entlasten und Prozesse beschleunigen. Das Potential von Sicherheitsfragmenten wird dabei allerdings nicht voll ausgeschöpft. In Zeiten zunehmender Cyberkriminalität, der Nutzung von KI und dem aufstrebenden Quantencomputing sollten aber alle Sicherheitspotentiale systematisch und vorausschauend erschlossen werden!

statische Passwörter

Die Eigenschaften des Eingabefeldes sowie das Passwort selbst sind statisch und können nicht individuell personalisiert und /oder dynamisch angepasst werden.

dopeIN® macht Authentisierungsverfahren individuell skalierbar und holt Nutzer an ihren persönlichen Sicherheitsvorstellungen und Erfahrungen ab. Wahlfreiheit und Selbstbestimmung der Nutzer stehen bei dopeIN® im Fokus und stärken die Rolle des Menschen als entscheidendem Sicherheitsfaktor in Authentisierungsverfahren. Durch die bewusste und systematische Einbindung des Menschen in den Authentisierungsvorgang erfolgt die erste Verschlüsselungsstufe bereits beim Nutzer selbst. Dadurch werden ganz neue Sicherheitspotentiale ausgeschöpft, die in jedes herkömmliche Authentisierungsverfahren leicht integriert werden können.

dynamische Passwörter

Mit dopeIN® werden die Eigenschaften von Sicherheitsfragmenten personalisiert und lassen sich individuell und dynamisch anpassen.